熱門(mén)關鍵詞: 信息安全 雲計算(suàn) 弱電(diàn)工(gōng)程 機(jī)房建設 IT基礎架構

日期:2023-02-10 閱讀(dú)數:801

2年(nián)前的老漏洞重現“江湖(hú)”

還(hái)帶來了全球大規模的勒索攻擊?!

人心惶惶如何防?看(kàn)這篇就(jiù)夠了!

近日,深信服千裡(lǐ)目安全技(jì)術(shù)中心在運營工(gōng)作中發現了一(yī)種新的勒索軟件(jiàn)ESXiArgs,該勒索軟件(jiàn)于今年(nián)2月(yuè)開(kāi)始大規模出現。截至2月(yuè)8日淩晨,基于censys統計數據,全球已受影響服務器(qì)有 2453 台,國(guó)内已受影響服務器(qì)數十台左右。多(duō)國(guó)網絡安全組織機(jī)構已對此發出警告。

VMware ESXi 是 VMware 開(kāi)放(fàng)的服務器(qì)資源整合平台,可實現用較少的硬件(jiàn)集中管理多(duō)台服務器(qì),并提升服務器(qì)性能(néng)和安全性,大規模應用于國(guó)内全行業(yè)的虛拟化平台建設,可直接訪問并控制底層資源。

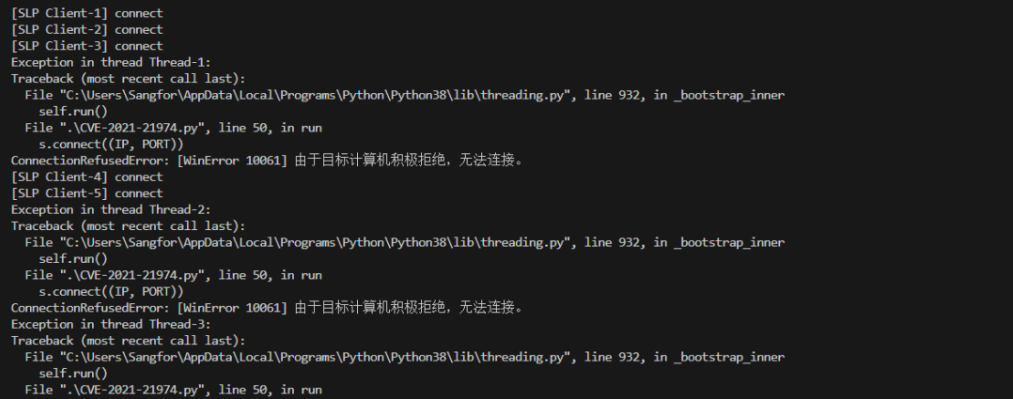

據分析,攻擊者利用2年(nián)前發現的(已發布補丁,但客戶側未經修補) RCE 漏洞 CVE-2021-21974 将惡意文件(jiàn)傳輸至 ESXi 導緻 OpenSLP 服務中的堆溢出,從(cóng)而獲得交互式訪問,借以部署新的 ESXiArgs 勒索病毒。

【詳細分析文章請點擊:《ESXiArgs 勒索軟件(jiàn)攻擊之 VMware ESXi 服務器(qì)下(xià)的“天幕殺機(jī)”》】

國(guó)内存在該漏洞影響的服務器(qì)數量如下(xià)所示(基于shodan統計數據):

攻擊者加密後,會(huì)導緻關鍵數據被損壞,虛拟機(jī) (VM)處于關閉、無法連接狀态,可能(néng)造成用戶生(shēng)産環境停線的嚴重後果;除了面臨部分業(yè)務被中斷,被攻擊者還(hái)面臨著(zhe)2比特币左右的勒索贖金,給正常工(gōng)作帶來了極為(wèi)嚴重的影響。

我中招了嗎(ma)?

風險排查、緊急加固及處置建議

勒索風險自(zì)查

步驟一(yī):檢查/store/packages/目錄下(xià)是否存在vmtools.py後門(mén)文件(jiàn)。如果存在,建議立即删除該文件(jiàn)。

步驟二:檢查/tmp/目錄下(xià)是否存在encrypt、encrypt.sh、public.pem、motd、index.html文件(jiàn),如果存在,應及時删除。

勒索處置建議

步驟一(yī):立即隔離受感染的服務器(qì),進行斷網;

步驟二:使用數據恢複工(gōng)具恢複數據或重裝ESXi

美國(guó)CISA發布了 ESXiArgs 勒索軟件(jiàn)恢複腳本,相(xiàng)關鏈接如下(xià):

https://github.com/cisagov/ESXiArgs-Recover

步驟三:重複“勒索風險自(zì)查”步驟;

步驟四:恢複修改後的部分文件(jiàn)

(1)查看(kàn)/usr/lib/vmware目錄下(xià)的index.html文件(jiàn)是否為(wèi)勒索信,如果是,立即删除該文件(jiàn)。

(2)查看(kàn)/etc/目錄下(xià)是否存在motd文件(jiàn),如果存在,立即删除。

漏洞自(zì)查

根據外部情報(bào)調查顯示,該勒索攻擊利用ESXI的未修補漏洞CVE-2021-21974進行勒索病毒投放(fàng),并且VMware廠商表示并沒有證據表明該勒索攻擊使用了0day。因而可以針對該漏洞進行預防。

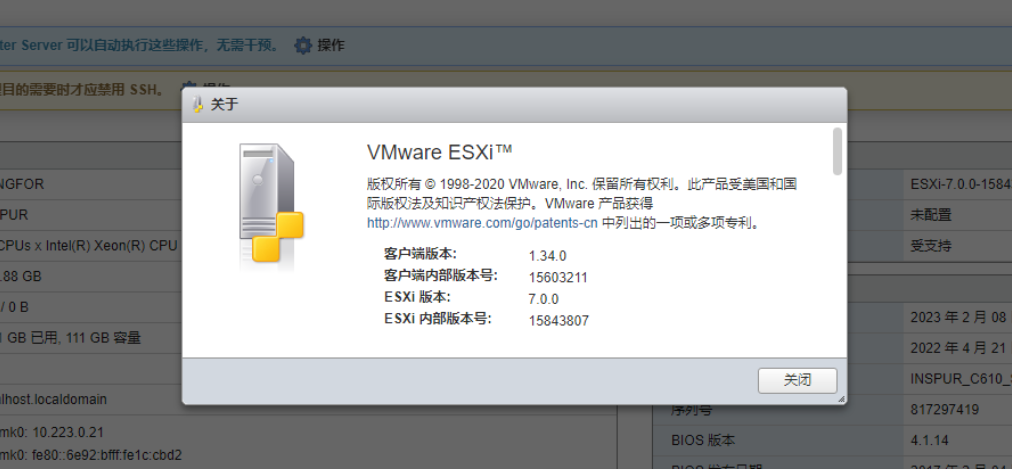

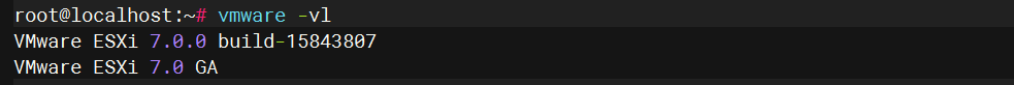

(1)查看(kàn)ESXi的版本

方式1:登陸EXSi後台,點擊幫助-關于,即可獲取版本号。

方式2:訪問EXSi終端,輸入“vmware -vl”命令即可獲取版本号。

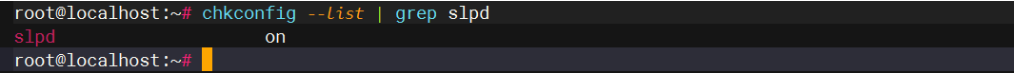

(2)查看(kàn)OpenSLP服務是否開(kāi)啓

訪問EXSi終端,輸入“chkconfig --list | grep slpd”命令即可查看(kàn)OpenSLP服務是否開(kāi)啓。輸出“slpd on”為(wèi)開(kāi)啓,輸出“slpd off”則代表未開(kāi)啓。

若ESXi版本在漏洞影響範圍内,且OpenSLP服務開(kāi)啓,則可能(néng)受此漏洞影響。

漏洞加固

加固方案1:升級ESXi至如下(xià)版本

ESXi7.0 版本:升級到(dào) ESXi70U1c-17325551 版本及以上(shàng)

ESXi6.7 版本:升級到(dào) ESXi670-202102401-SG 版本及以上(shàng)

ESXi6.5 版本:升級到(dào) ESXi650-202102101-SG 版本及以上(shàng)

加固方案2:在ESXi中禁用OpenSLP服務

禁用OpenSLP屬于臨時解決方案,該臨時解決方案存在一(yī)定風險,建議用戶可根據業(yè)務系統特性審慎選擇采用臨時解決方案:

1、使用以下(xià)命令在 ESXi 主機(jī)上(shàng)停止SLP 服務:

/etc/init.d/slpd stop

2、運行以下(xià)命令以禁用 SLP 服務且重啓系統後生(shēng)效:

esxcli network firewall ruleset set -r CIMSLP -e 0

chkconfig slpd off

3、運行此命令檢查禁用 SLP 服務成功:

chkconfig --list | grep slpd

若輸出slpd off 則禁用成功

停止SLP服務後,運行攻擊腳本發現427端口已經關閉,漏洞無法進行利用。

突發事(shì)件(jiàn)怎麽防?

雲網端常态化安全防護思路(lù)

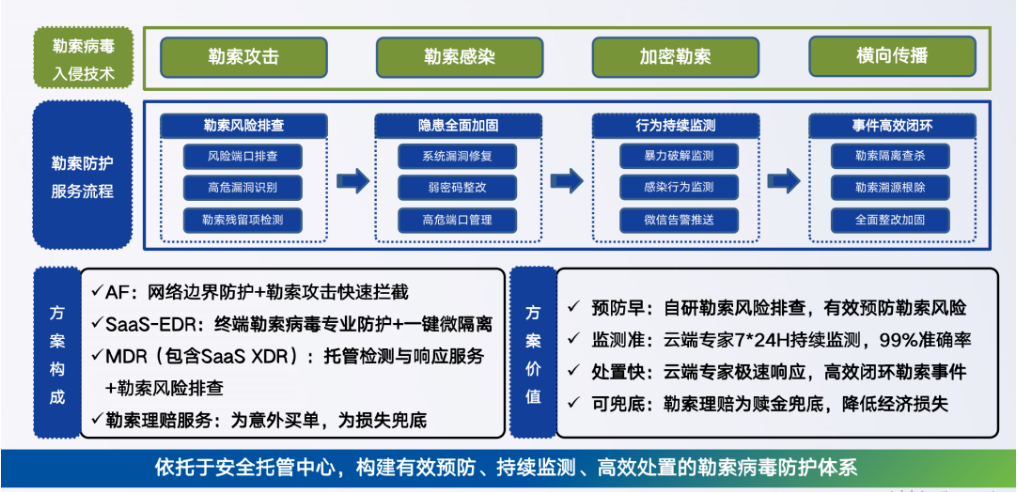

本次事(shì)件(jiàn)是由于老漏洞被利用而引發的大規模勒索攻擊事(shì)件(jiàn)。面對這一(yī)類突發事(shì)件(jiàn),深信服提供了一(yī)套長(cháng)效治理的整體解決方案。

雲網端安全托管方案

勒索入侵的方式多(duō)種多(duō)樣,最終會(huì)攻陷服務器(qì)或PC終端,因此要想實現更加可靠的攔截,必須在雲網端做到(dào)全方位保障。

深信服雲網端安全托管方案“見(jiàn)招拆招”,在終端和網絡針對勒索病毒複雜(zá)的入侵步驟打造了全生(shēng)命周期防護,構建勒索風險有效預防、持續監測、高(gāo)效處置的勒索病毒防禦體系。

在雲端,依托于安全托管服務MSS,雲端安全專家7*24小(xiǎo)時監測分析,定期将最新漏洞态勢、全球勒索攻擊趨勢、行業(yè)運營經驗等賦能(néng)本地終端和網絡安全設備,并總結攻擊态勢和防護結果,形成可視化報(bào)表,提升安全效果和價值呈現。同時提供勒索理賠服務,為(wèi)勒索防護兜底。

雲網端安全托管方案針對勒索攻擊,常态化構建整體防護體系,降低(dī)處置運維成本,緻力于讓用戶的安全體驗領先一(yī)步,安全效果領跑一(yī)路(lù)。

下(xià)一(yī)代防火牆AF

本次攻擊是日益猖獗的勒索攻擊對nday漏洞的利用,根據深信服勒索病毒态勢分析報(bào)告,有22.9%的勒索事(shì)件(jiàn)入侵是通(tōng)過高(gāo)危應用漏洞攻擊,漏洞的威力不容小(xiǎo)觑。因此對漏洞攻擊的精準有效攔截是打造網絡安全體系的“強大底座”。

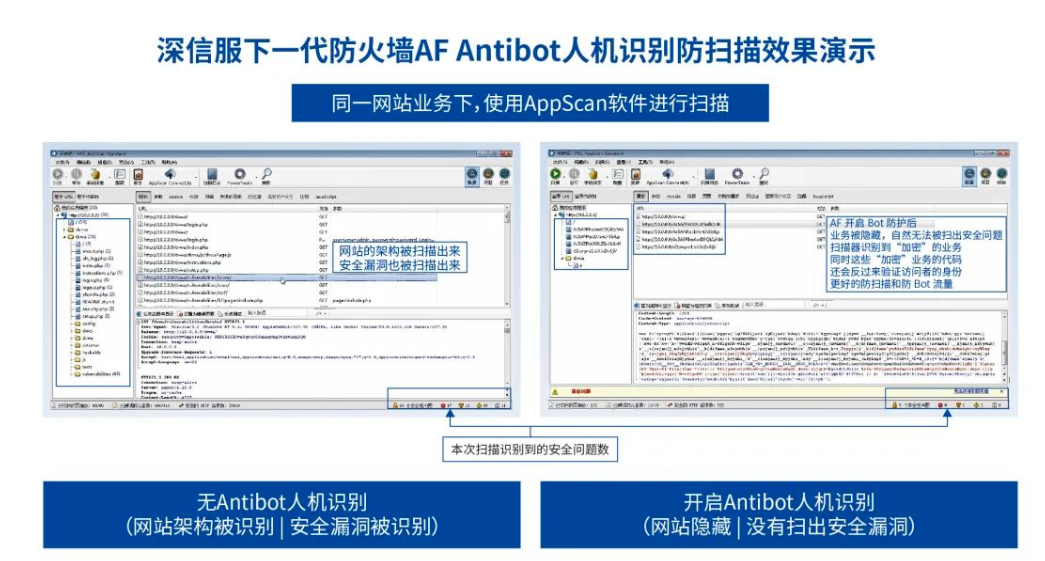

深信服下(xià)一(yī)代防火牆具備豐富的威脅智能(néng)檢測引擎,包括IPS泛化檢測引擎、Web防護WISE語義引擎等,且擁有全面的Web攻擊防禦功能(néng)(支持13種主流Web攻擊類型),從(cóng)而使産品整體安全漏洞攻擊攔截率達到(dào)99.7%,漏洞檢測效果獲得全球廠商最高(gāo)評分,并成為(wèi)國(guó)内唯一(yī)以最高(gāo)攻擊攔截率通(tōng)過CyberRatings AAA認證的防火牆産品。

此外,深信服下(xià)一(yī)代防火牆還(hái)搭載了全新人機(jī)識别技(jì)術(shù)Antibot,開(kāi)啓後對訪問請求進行主動驗證,通(tōng)過漏洞掃描防護和防口令爆破,從(cóng)源頭上(shàng)防禦勒索入侵問題。

同時,深信服AF可實現安全事(shì)件(jiàn)分鍾級告警、一(yī)鍵處置,通(tōng)過雲圖平台,采用微信即時通(tōng)訊方式,在發送安全事(shì)件(jiàn)後第一(yī)時間通(tōng)知安全運營人員(yuán),一(yī)鍵阻斷攻擊者後續入侵,提升安全響應效率。

終端安全管理系統EDR

作為(wèi)勒索攻擊的最後一(yī)道防線,終端安全産品的重要性不言而喻。

在端點側,深信服終端安全管理系統EDR通(tōng)過一(yī)套平台架構面向PC、服務器(qì),提供基于勒索病毒攻擊鏈為(wèi)終端構建涵蓋“預防-防護-檢測響應”的4-6-5多(duō)層次立體防禦。包括勒索誘捕、微隔離、輕補丁漏洞免疫、RDP爆破防護,二次登陸防護等等。

基于國(guó)際知名攻擊行為(wèi)知識庫 ATT&CK矩陣,深信服EDR對終端系統層、應用層的行為(wèi)數據進行采集,覆蓋 163 項技(jì)術(shù)面,貼合實際攻擊場景,綜合研判更加精準,并通(tōng)過國(guó)際知名測評機(jī)構賽可達實驗室的能(néng)力認證。

通(tōng)過IOA+IOC 技(jì)術(shù)融合,EDR能(néng)夠将端側采集的行為(wèi)數據結合業(yè)務環境關聯分析,重現威脅入侵事(shì)件(jiàn)場景,從(cóng)場景層面抽絲剝繭,提升研判精準度。

雲端安全專家團隊結合數據自(zì)動化聚合,對端側上(shàng)報(bào)的海量數據進行分析,研判安全事(shì)件(jiàn),精準定位威脅根因,快速響應。

上(shàng)一(yī)篇:AIOps 輕松提高(gāo)桌面雲運維效率

下(xià)一(yī)篇:回歸用戶對安全的本質訴求,從(cóng)XDR出發